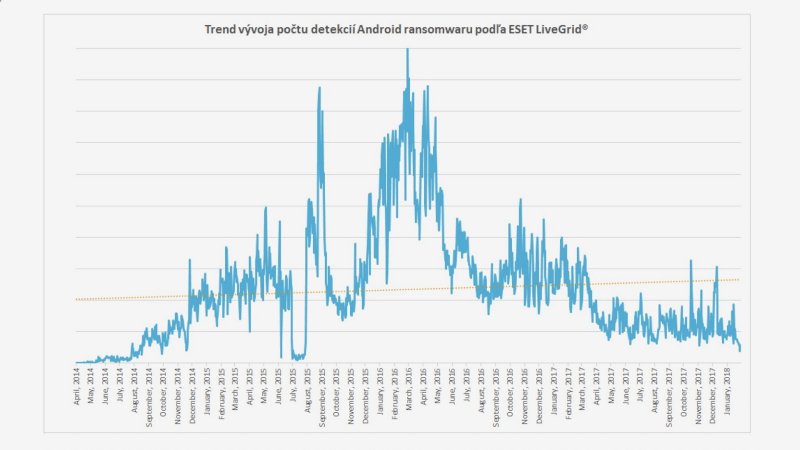

Rok 2017 bol podľa bezpečnostnej firmy ESET jednožnačne rokom ransomwaru. Ide o typ škodlivého kódu, ktorý za sprístupnenie infikovaného zariadenia požaduje peniaze.

Útokom Petya alebo WannaCryptor museli čeliť bežní používatelia aj veľké firmy. Ransomware sa nezameriava len na klasické počítače, ale aj mobilné zariadenia.

Operačný systém Android čelí trom kategóriám tohto škodlivého kódu:

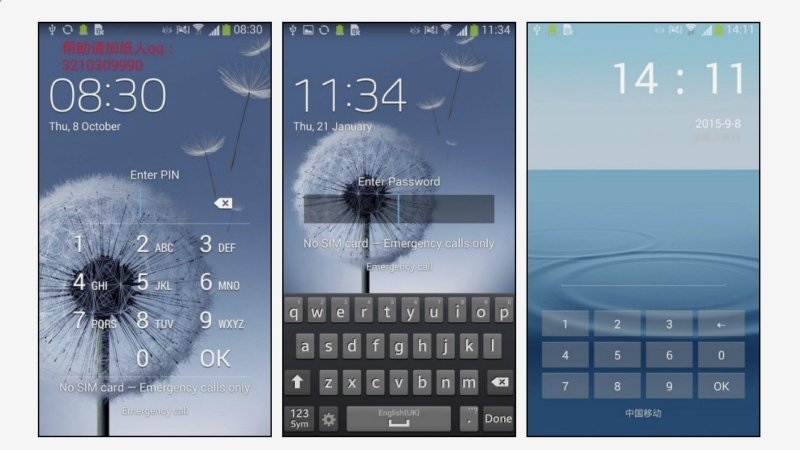

- lock-screen ransomwaru (prekrytie obrazovky vyskakovacím oknom)

- PIN lockerom (zmena PIN kódu alebo hesla)

- crypto ransomwaru (zašifrovanie zariadenia)

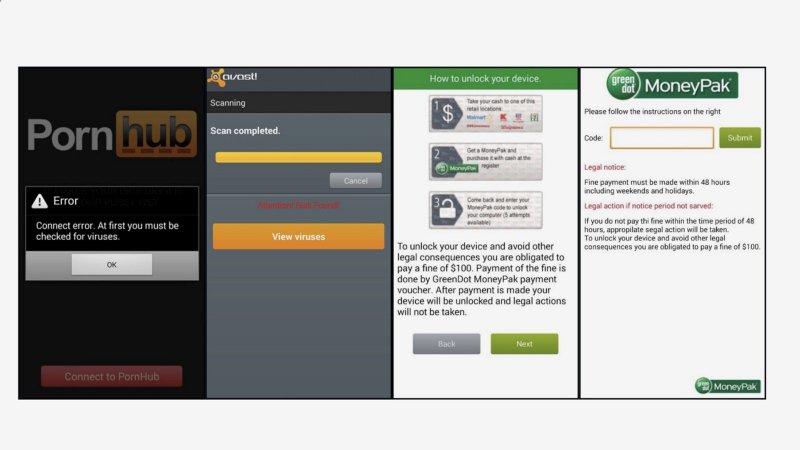

Na Android ransomware sa hodí definíca trójskeho koňa. Šíri sa tak, že sa vydáva za legitímnu aplikáciu. Na zvýšenie šancí, že si obeť stiahne do mobilu škodlivý kód útočníci ransomware zabaľujú ako obľúbené hry alebo pornografické aplikácie.

Google síce vo svojom obchode využíva vlastné ochranné mechanizmy, aby sa doň nedostala aplikácia infikovaná škodlivým kódom, nie vždy však dokáže všetky zablokovať. ESET výskumníci nahlásili Googlu už stovky vzoriek škodlivého kódu v obchode Play, ktorému sa podarilo obranné mechanizmy obísť.

Čo dokáže Android ransomware?

- premazať obsah zariadenia

- resetnúť PIN alebo heslo do zariadenia

- otvoriť v prehliadači stránku

- zaslať SMS správu na akýkoľvek kontakt alebo všetky kontakty

- uzamknúť alebo odomknúť zariadenie

- ukradnúť prijaté SMS správy a kontakty

- zobraziť správu od útočníkov o výkupnom za zablokované dáta

- aktualizovať sa na novšiu verziu

- zapnúť alebo vypnúť mobilné dáta a Wi-Fi

- sledovať GPS polohu infikovaného mobilného zariadenia

Nový spôsob, ktorým útočníci získavajú kontrolu nad infikovaným zariadením, je zneužitím Android Accessibility služieb. Tie uľahčujú hendikepovaným ľuďom používanie mobilov a tabletov. Škodlivý kód túto službu zneužíva napríklad na to, aby za obeť simuloval akékoľvek kliknutie v zariadení. Dokáže však aj odchytávať citlivé informácie, stlačené klávesy a taktiež SMS správy obsahujúce antentifikačné údaje napríklad do internet bankingu, čím tento ochranný faktor v podstate oslabujú.

Čo ak sa stanete obeťou ransomwaru?

- Pri väčšine jednoduchých lock-screen ransomwarov stačí spustiť zariadenie v Safe Mode. Potom sa dá škodlivá aplikácia jednoducho odstrániť. V prípade, že už získala administrátorské práva, tie jej musia byť predtým v nastaveniach odobraté.

- Ak ransomware s administrátorskými právami zablokoval zariadenie PIN kódom alebo heslom, situácia sa komplikuje. Resetnúť PIN alebo heslo by malo byť možné cez Android Device Manager spoločnosti Google alebo cez iné MDM riešenie. Rootnuté Android telefóny majú oveľa viac možností. Ako posledné riešenie je možné resetnúť zariadenie do továrenských nastavení, čím však používateľ stratí všetky dáta uložené v zariadení. Pre používateľa so zálohovanými údajmi by to však nemal byť problém.

- Ak bol obsah zariadenia zašifrovaný crypto ransomwarom, používatelia by mali kontaktovať dodávateľa svojej bezpečnostnej aplikácie. V závislosti od variantu škodlivého kódu bude alebo nebude možné údaje dešifrovať.

ESET neodporúča útočníkom platiť výkupné. Niekoľko variantov ransomwaru dešifrovaciu funkciu alebo možnosť odinštalovania vôbec neobsahujú. Zaplatenie výkupného by teda nepomohlo.

Aby ste predišli prípadným problém, je dôležité sťahovať aplikácie len z oficiálnych obchodov, ale ako vidno, ani to vás niekedy neochráni. Dobrou referenciou je vysoký počet stiahnutí a hlavne pozitívne recenzie používateľov. Netreba zabúdať na zálohovanie dôležitých dát, prípadne používať bezpečnostnú aplikáciu, ktorá môže škodlivý kód zachytiť.

Zdroj: tlačová správa

Diskusia k článku: